고정 헤더 영역

상세 컨텐츠

본문

반응형

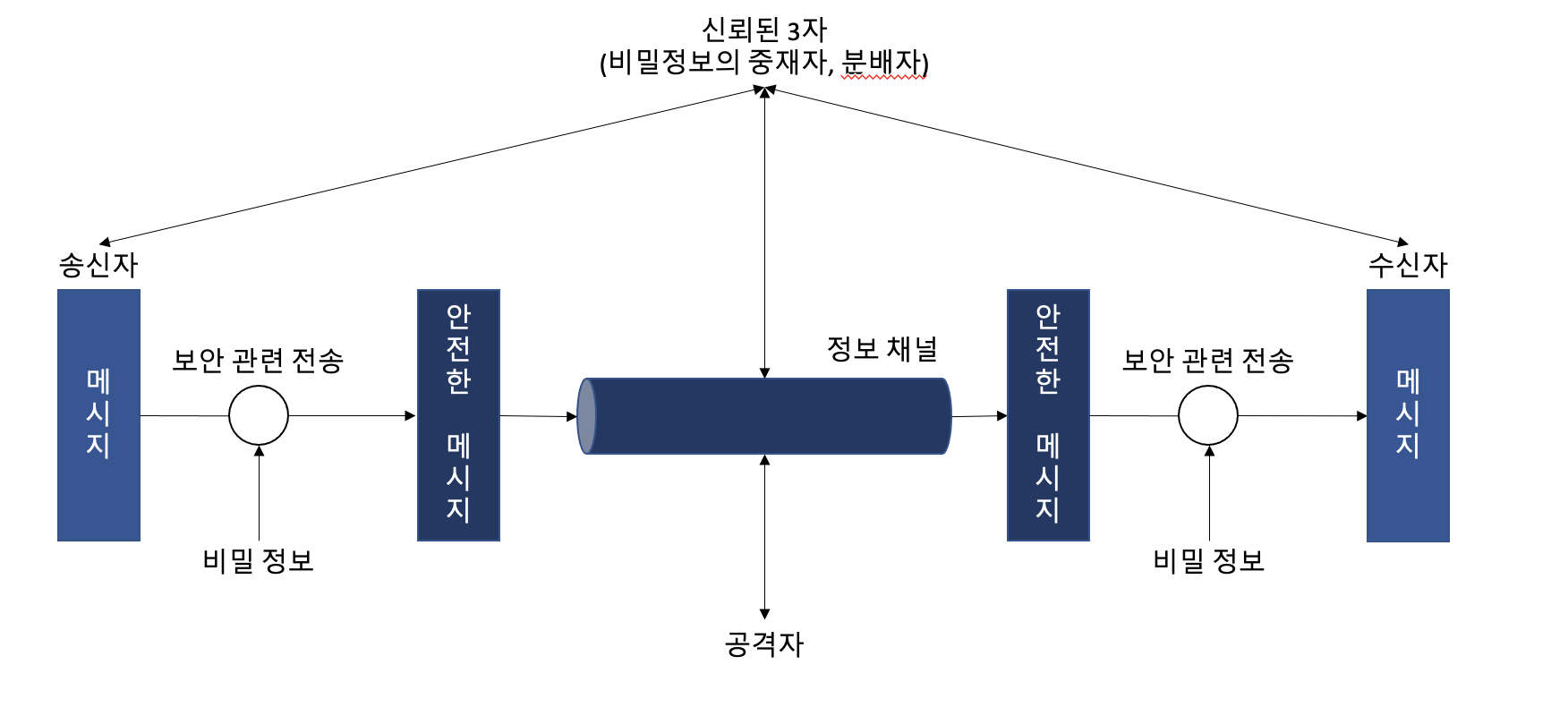

네트워크 보안 모델 - 통신 중점

- 인터넷에서 메시지 전송시 통신주체의 양쪽은 상호교환을 위한 협조가 필요

- 송신자로부터 수신자까지 인터넷을 통과하는 경로를 정의

- 각 통신주체는 특정 통신 프로토콜을 사용하기로 협의하여 논리적 정보 채널을 구성

- 기밀성 및 인증 등에 대한 공격으로부터 정보 전송을 보호할 필요가 있거나 보호를 하는 것이 바람직할 경우 필요한 보안 조치를 취함

모든 보안 기술의 성질

- 보안을 위해서 전송될 정보를 변환한다. (ex. 암호화, 인증코드 첨부)

- 두 주체는 그들만이 알고 공격자는 모르는 모종의 비밀정보 공유한다. (ex. 암호키)

안전한 전송을 위해 신뢰할 수 있는 제 3자를 필요로 하는 경우

- 보안을 위한 변환을 수행할 알고리즘 설계(해당 알고리즘은 공격자가 이 변환을 깰 수 없을 정도가 있어야 한다.)

- 해당 알고리즘에서 사용될 비밀 정보를 생성해야 한다.

- 비밀 정보를 공유하고 배분할 수 있는 방법을 개발해야 한다.

- 특정 보안 서비스를 위해 보안 알고리즘 및 비밀정보를 사용할 양쪽 통신 주체가 사용할 프로토콜을 구체화해야 한다.

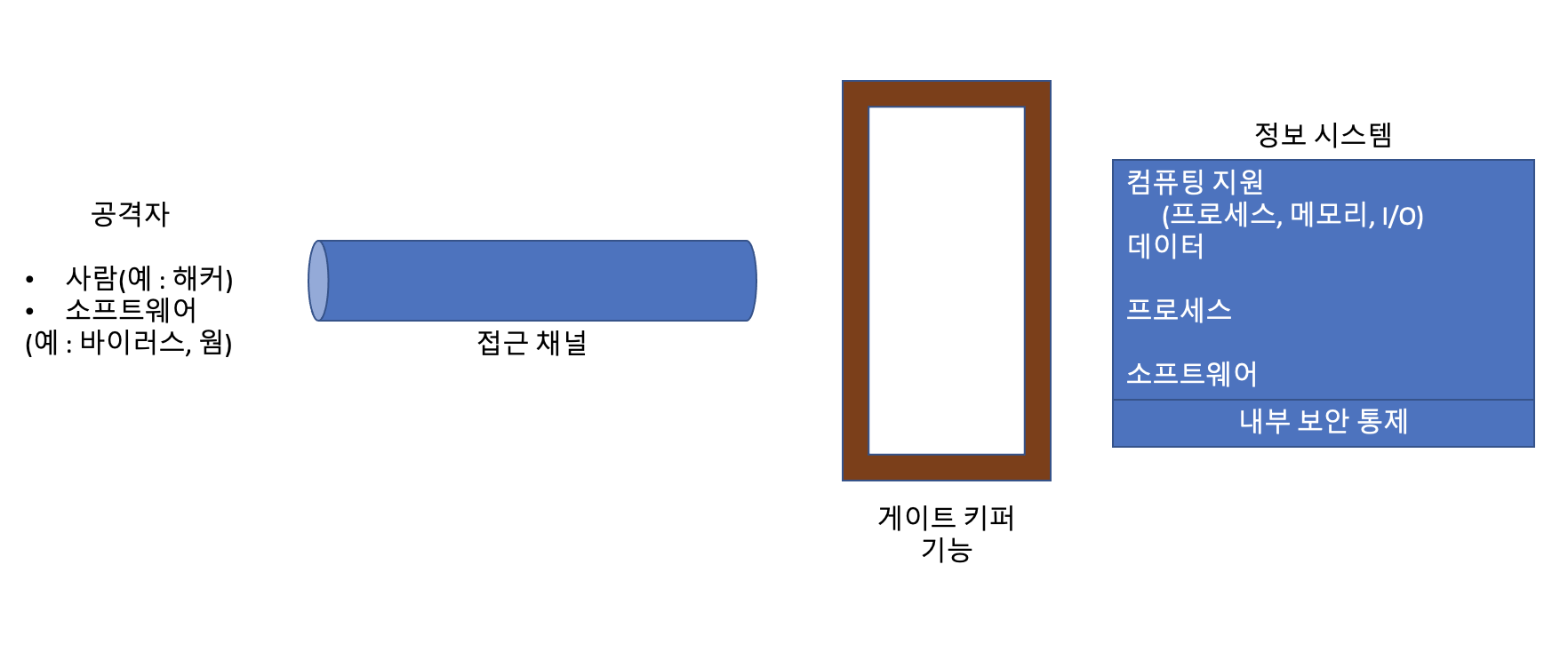

네트워크 접근 보안 모델 : 공격자로부터 정보 시스템을 보호할 목적으로 만들어진 모델 - 시스템 중점

- 공격자

- 해커 : 시스템을 깰 수 있다는 자기만족을 위해 침입하는 공격자

- 침입자 : 손해를 끼칠 의도가 있는 공격자

- 위협

- 정보 접근 위협 : 특정 사용자에게 접근이 불허된 데이터를 가로채거나 수정해서 그 사용자 자신에게 유리하도록 만드는 위협

- 서비스 위협 : 합법적인 사용자가 이용하는 것를 방해하기 위해 컴퓨터의 서비스 결함을 악용하는 위협

- 대표적인 위협 사례(소프트웨어 공격) : 유용한 소프트웨어에다 악성 로직을 잠복시켜 시스템을 감염, 네트워크를 통한 감염도 가능

- 바이러스 : 스스로를 복제하여 악의적인 목적을 수행하는 악성 소프트웨어, 프로그램에 기생하는 형태

- 웜 : 스스로를 복제하여 악의적인 목적을 수행하는 악성 소프트웨어, 독자적인 형태, 복사본을 네트워크로 전송하는 과정을 거쳐 감염 가능

- 위협 대응책

- 게이트 키퍼 : 패스워드 로그인 과정을 이용해서 인가받지 않은 사용자를 가려내고 웜이나 바이러스 같은 공격을 탐지하여 제거하는 것

- 인가받지 않은 사용자나 악성 소프트웨어의 접근을 차단한 뒤에 2차 방어선에서 침입자가 있었는지 탐지하기 위해 컴퓨터의 동작을 모니터링하고 저장된 정보를 분석하는 다양한 내부적 제어를 수행

위 글은 "Network Security Essentials William Stallings 저"을 공부하며 쓴 글입니다.

728x90

'Network Security Essentials' 카테고리의 다른 글

| Chapter02. 대칭 암호와 메시지 기밀성 - 대칭 암호 알고리즘(DES) (0) | 2022.01.05 |

|---|---|

| Chapter02. 대칭 암호와 메시지 기밀성 - 대칭 암호 원리 (0) | 2022.01.05 |

| Chapter01. 개요 - 보안 메커니즘 (0) | 2022.01.03 |

| Chapter01. 개요 - 보안 서비스 (0) | 2022.01.03 |

| Chapter01. 개요 - 보안 공격 (0) | 2022.01.03 |

댓글 영역